Novinky eABM

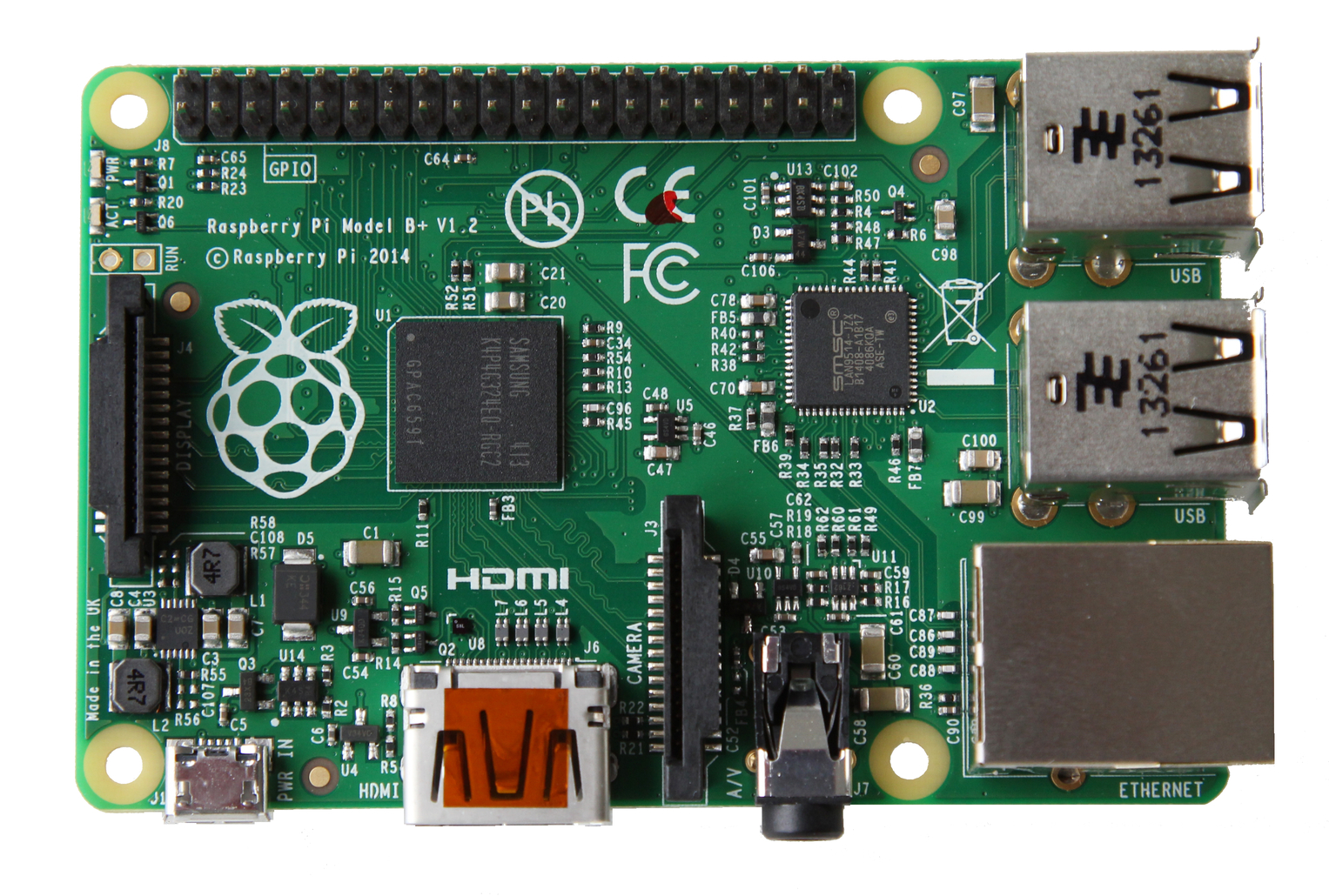

Raspberry Pi B+

Minipočítač Raspberry Pi přichází v nové verzi označené jako B+, která vylepšuje řadu parametrů. Nabízí například čtyři USB porty namísto původních dvou a čtyřicet GPIO pinů (starší verze jich má 24). Slot pro SD karty byl nahrazen microSD slotem, který je pochopitelně podstatně menší a navíc obsahuje mechanismus pro snadné vyndání karty.

Novinky mezi EliteBooky 700

Tenký a lehký design s volitelným dotykovým Full HD displejem činí z notebooku HP EliteBook 700 ideální nástroj pro profesionály, v kanceláři i na cestách. S technologií HP a procesory AMD APU Pro řady A budete bez obav odvádět výbornou práci.

LibreSSL od verze 2.0 běží i na Linuxu

Knihovna LibreSSL, reformní fork OpenSSL, vyšla ve verzi 2.0. To znamená, že již prošla první velkou očistou – odstraněno bylo na 40 % kódu. Vydání je důležité i v tom, že kromě OpenBSD konečně začíná oficiálně podporovat další operační systémy: OS X, FreeBSD, Solaris a samozřejmě i Linux.

Zranitelnost Androidu umožňuje aplikacím provádět hovory

Bezpečnostní společnost Cure Security oznámila dvě zranitelnosti Androidu, které umožňují kterékoli aplikaci i bez příslušného oprávnění volat na libovolné číslo. Druhá z nich navíc umožňuje i hovory ukončovat a posílat SMS. První se týká starších verzí Androidu 2.3.3 a 2.3.6, zatímco druhá 4.1.1 až 4.4.2. Zranitelných je tak téměř 87% všech zařízení s Androidem.

Snížení cen notebooků TravelMate P2

Všestranné notebooky TravelMate řady P2 potěší výbavou, přitažlivým designem a použitím atraktivních komponent. Matný displej s rozlišením HD Ready poslouží i pro sledování filmů, ale také vytvoří přehlednou plochu s postranními panely.

Festivalový LifeBook U904

Tenký a plně vybavený ultrabook LifeBook U904 byl zvolen oficiálním notebookem 49. ročníku MFF Karlovy Vary.

Adventurní trilogie Deponia vyšla pro Linux

Herní studio Daedalic Entertainment vydalo titul Deponia: The Complete Journey, který zahrnuje všechny díly této point-and-click adventury, tedy Deponia, Chaos on Deponia a Goodbye Deponia. Pro nás je hlavní, že prostřednictvím kompletní edice se všechny části dostávají i na Linux. Hry na první pohled působí trochu dětinsky a sází na svérázný humor, ale nenechte se mýlit. V jádru se jedná o poctivé adventury tradičního ražení.

Reinkarnace TrueCryptu se bude jmenovat CipherShed

Iniciativa TrueCrypt Next, jejímž cílem je zachránit populární šifrovací program, oznámila jméno nástupnického projektu. Jmenovat se bude CipherShed, což v přímém překladu znamená šifrovací kůlna. Původní název z licenčních důvodů použít nelze. Právníky rovněž bylo doporučeno zvolit název, který neobsahuje ani žádnou z částí true či crypt.

Multiplatformní "*Coin Miner" útočí na port routerů 32764, ohroženy mohou být i routery v ČR

Kolegové z projektu Turris si již delší dobu všímají podezřelých přístupů na port 32764. I když jsme tušili, že pokusy souvisejí s dříve nalezenými zadními vrátky na některých routerech, překvapovalo nás množství routerů zapojených do výzkumného projektu Turris, na které se útočníci pokoušeli na tomto portu zaútočit. V posledním týdnu to bylo s výjimkou jediného dne vždy více než 100 routerů denně (nejvyšší číslo bylo 147 routerů). V současné chvíli je aktivních přibližně 860 routerů Turris. Denně je tedy skenováno okolo 17 procent všech zapojených routerů.