Šíření

Ransom32 se šíří prostřednictvím nevyžádané emailové zprávy, která se snaží příjemce přesvědčit k otevření infikované přílohy. Tato zpráva obsahuje RAR archív, který využívá skriptovací jazyk WinRAR - ten nastaví automatické spuštění malwaru po startu počítače. Přes vlastního TOR klienta dojde ke spojení s „Command and control“ serverem.

Zašifrovaní dat

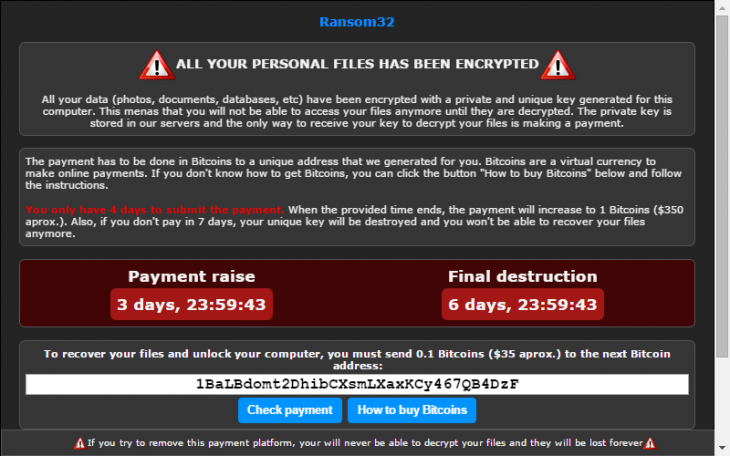

Posledním krokem je zašifrování dat na disku a zobrazení požadavku na "výkupné". Samotná šifra není triviálně prolomitelná. Jediná možnost prolomení je tzv. brutální silou, což je časově velmi náročné (a také finančně) - nezbývá tedy nic jiného, než částku zaplatit.

Seznam souborů, které jsou zašifrovávány:

*.jpg, *.jpeg, *.raw, *.tif, *.gif, *.png, *.bmp, *.3dm, *.max, *.accdb, *.db, *.dbf, *.mdb, *.pdb, *.sql, *.*sav*, *.*spv*, *.*grle*, *.*mlx*, *.*sv5*, *.*game*, *.*slot*, *.dwg, *.dxf, *.c, *.cpp, *.cs, *.h, *.php, *.asp, *.rb, *.java, *.jar, *.class, *.aaf, *.aep, *.aepx, *.plb, *.prel, *.prproj, *.aet, *.ppj, *.psd, *.indd, *.indl, *.indt, *.indb, *.inx, *.idml, *.pmd, *.xqx, *.xqx, *.ai, *.eps, *.ps, *.svg, *.swf, *.fla, *.as3, *.as, *.txt, *.doc, *.dot, *.docx, *.docm, *.dotx, *.dotm, *.docb, *.rtf, *.wpd, *.wps, *.msg, *.pdf, *.xls, *.xlt, *.xlm, *.xlsx, *.xlsm, *.xltx, *.xltm, *.xlsb, *.xla, *.xlam, *.xll, *.xlw, *.ppt, *.pot, *.pps, *.pptx, *.pptm, *.potx, *.potm, *.ppam, *.ppsx, *.ppsm, *.sldx, *.sldm, *.wav, *.mp3, *.aif, *.iff, *.m3u, *.m4u, *.mid, *.mpa, *.wma, *.ra, *.avi, *.mov, *.mp4, *.3gp, *.mpeg, *.3g2, *.asf, *.asx, *.flv, *.mpg, *.wmv, *.vob, *.m3u8, *.csv, *.efx, *.sdf, *.vcf, *.xml, *.ses, *.dat

Program záměrně vynechává některé složky, aby Vám počítač nepřestal fungovat a Vás "donutil" k úhradě. Záměrně tedy vynechává složky, odpovídající:

- :\windows\

- :\winnt\

- programdata\

- boot\

- temp\

- tmp\

- $recycle.bin\

Jak se bránit

Obrana před tímto malwarem spočívá v dodržení mnoha bezpečnostních pravidel. Níže uvádíme pouze několik hlavních bodů:

- Aktualizovaný operační systém

Aktualizace operačního systému opravuje známé bezpečnostní chyby, které by mohly být zneužity. - Aktualizovaný antivirový systém

Kvalitní a aktualizovaný antivirový systém dokáže tyto infikované přílohy včas detekovat a ochránit Vás. - Pravidelné zálohování dat

Obnovení dat ze zálohy je jednodušší a levnější, než platit odšifrování dat. - Bezpečnostní povědomí uživatele

Uživatel by neměl otevírat podezřelé emaily a v žádném případě podezřelé přílohy.

Chcete poradit nebo pomoci

Ať už jste se stali obětí tohoto malwaru, nebo jen chcete poradit jak se lépe bránit, můžete se spojit s našimi odborníky. Ti Vám pomůžou s odvirováním počítače, poradí s výběrem antivirového programu, navrhnou a nastaví Vám bezpečné zálohování dat. Popřípadě se můžete přihlásit na školení "Bezpečnost na internetu".

![Novinky v Microsoft Teams [únor 2026] Novinky v Microsoft Teams [únor 2026]](/images/novinky/2024/01/ms-teams_5.jpg#joomlaImage://local-images/novinky/2024/01/ms-teams_5.jpg?width=1200&height=600)